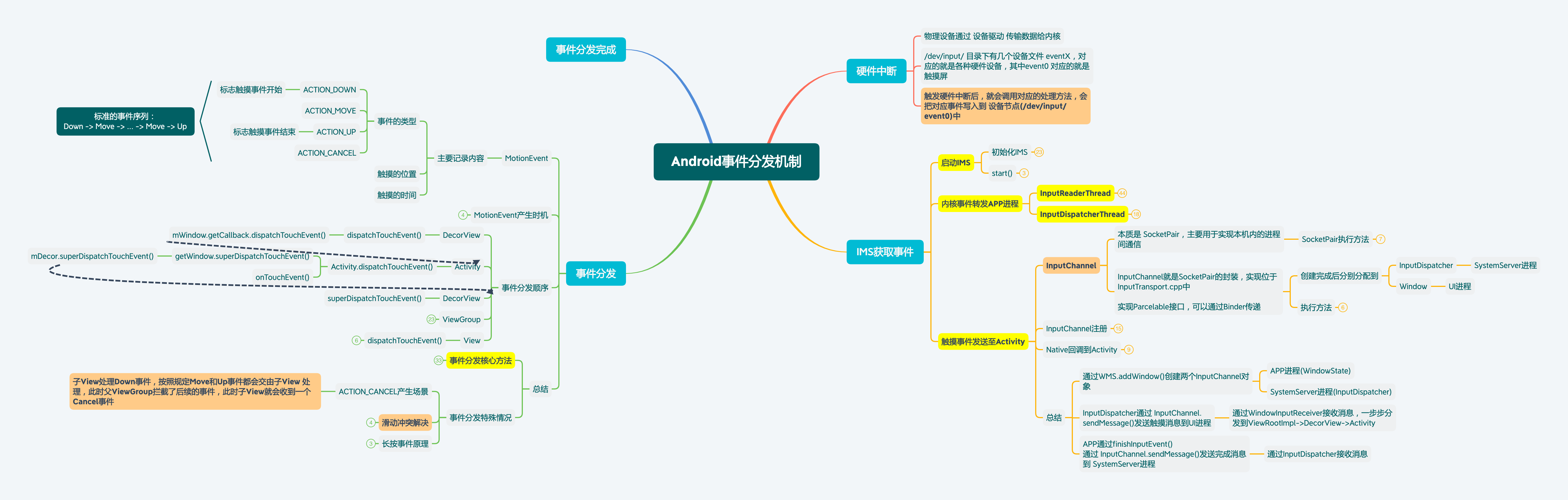

深入理解 Android 事件分发机制:从触摸到点击

引言

在 Android 应用开发中,用户与界面的交互核心就是事件处理。无论是简单的按钮点击、列表滑动,还是复杂的手势操作,都离不开 Android 的事件分发机制。理解这一机制对于我们开发自定义 View、解决滑动冲突、优化用户体验至关重要。本文将带你深入了解 Android 事件(特别是触摸事件 MotionEvent)是如何在 Activity、ViewGroup 和 View 之间流转和处理的。

事件是什么?(MotionEvent)

Android 中的触摸事件主要由 MotionEvent 类表示。一个用户的触摸操作(比如按下、移动、抬起)会产生一系列的 MotionEvent 事件。其中最重要的几个 Action 类型包括:

MotionEvent.ACTION_DOWN: 手指 首次按下 屏幕。这是一个事件序列的开始。MotionEvent.ACTION_MOVE: 手指在屏幕上 滑动。在 DOWN 和 UP 之间可能产生 0 到多次。MotionEvent.ACTION_UP: 手指 抬起。这是一个事件序列的结束。MotionEvent.ACTION_CANCEL: 事件 意外终止。例如,父 View 突然拦截了事件。

除了 Action 类型,MotionEvent 还包含了触摸点的坐标 (x, y)、发生时间等信息。

事件分发的旅程:从上到下

Android 事件分发遵循一个清晰的层级结构,事件的传递方向主要是 自顶向下 的:

Activity -> Window -> DecorView (根 View) -> ViewGroup -> … -> View

- Activity: 当一个触摸事件发生时,首先由当前 Activity 的

dispatchTouchEvent(MotionEvent ev)方法接收。 - Window: Activity 将事件传递给关联的

Window对象(通常是PhoneWindow)。Window再将事件传递给它的顶级 View,即DecorView。 - DecorView:

DecorView是FrameLayout的子类,是所有应用 View 的根容器。它会调用其父类(最终到ViewGroup)的dispatchTouchEvent方法。 - ViewGroup: 这是事件分发的核心环节。

ViewGroup的dispatchTouchEvent负责决定是将事件拦截下来自己处理,还是继续分发给它的子 View。 - View: 如果事件一路畅通无阻地传递到了最底层的 View(例如一个 Button),则由该 View 的

dispatchTouchEvent方法处理。普通 View 的dispatchTouchEvent相对简单,主要是调用自己的onTouchEvent。

三个关键方法:dispatchTouchEvent, onInterceptTouchEvent, onTouchEvent

理解事件分发的核心在于掌握 ViewGroup 和 View 中的这三个方法: